去年4月19日�����,Layer 2 DeFi 借贷协议 EasyFi创始人兼 CEO Ankitt Gaur 称��,「有大量 EASY 代币从 EasyFi 官方钱包大量转移到以太

坊网络和 Polygon 网络上的几个未知钱包�����。有人攻击了管理密钥或助记词����。黑客成功获取了管理员密钥���,并从协议池中以 USD/DAI/

USDT 形式转移了 600 万美元的现有流动性资金����,并将 298 万枚 EASY 代币(约占 EASY 代币总供应量的 30%��,目前价值 4090 万美

元)转移到了疑似黑客的钱包中���。」

SharkTeam第一时间对此事件进行了攻击分析和技术分析��,并总结了安全防范手段���,希望后续的区块链项目可以引以为戒����,共筑区块

链行业的安全防线���。

攻击分析

通过初步分析��,Force DAO合约中的漏洞主要在xFORCE合约代码ForceProfitSharing.sol上����。该漏洞令所有人都可以在没有FORCE的

时候��,铸造xFORCE����。然后再将新铸造的xFORCE交换为FORCE

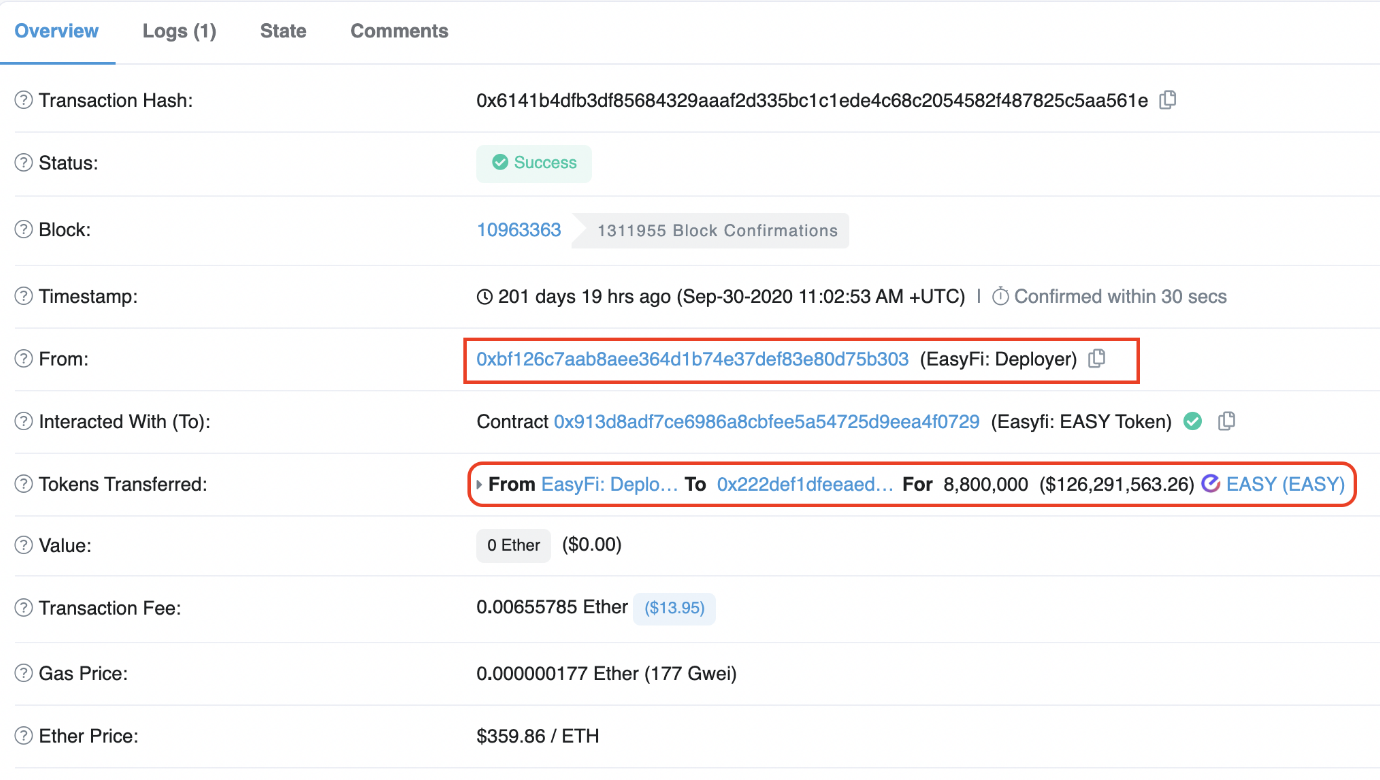

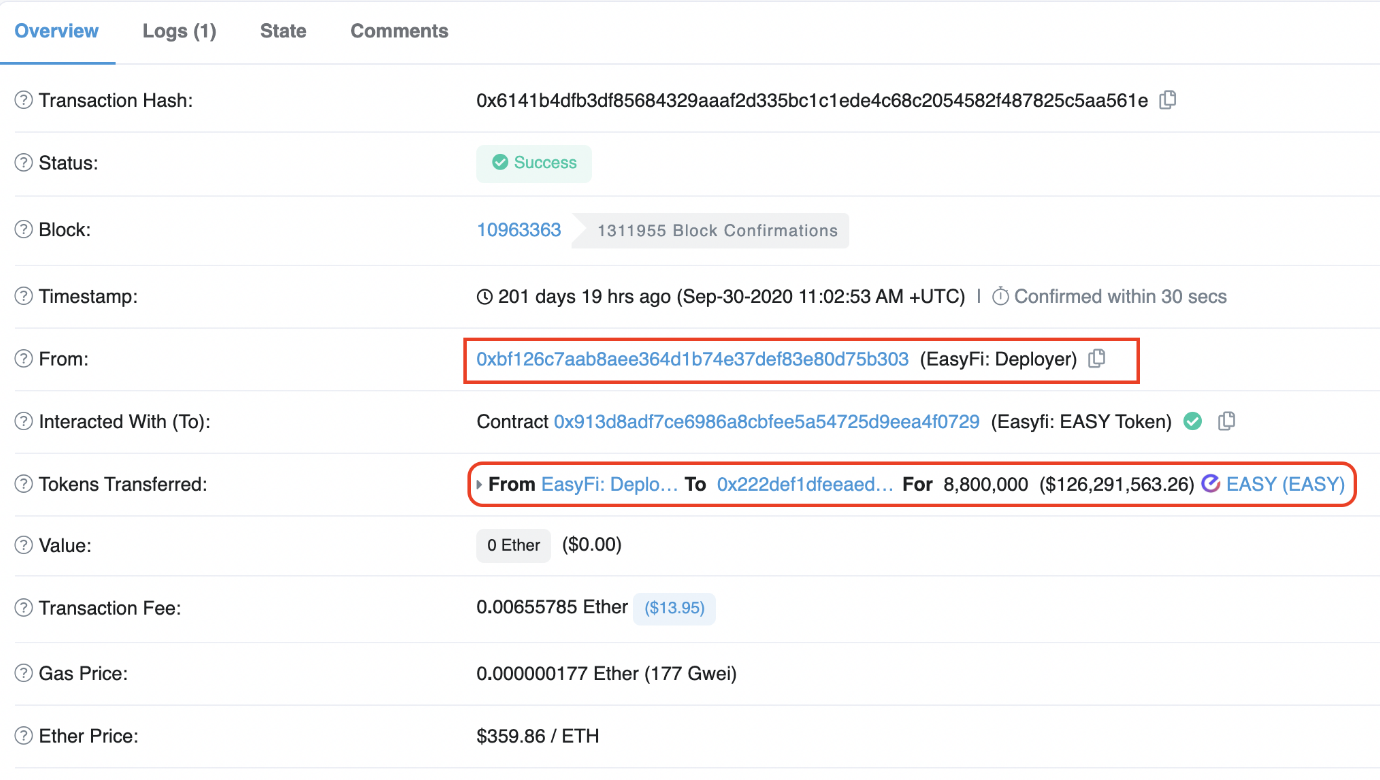

1.最迟通过EasyFi项目的官方向中间地址(0x222def1dfeeaed8202491cdf534e4efff3268666)发送了8800000 EASY

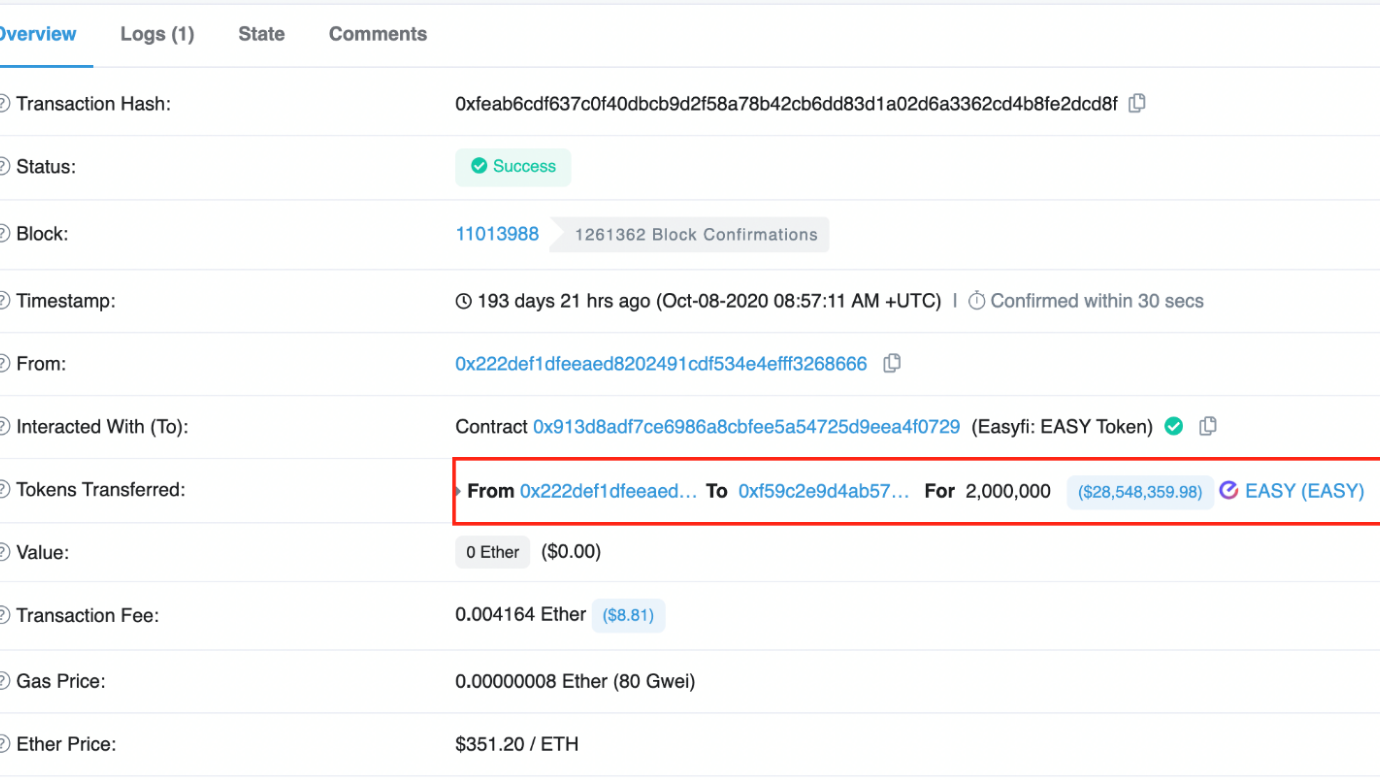

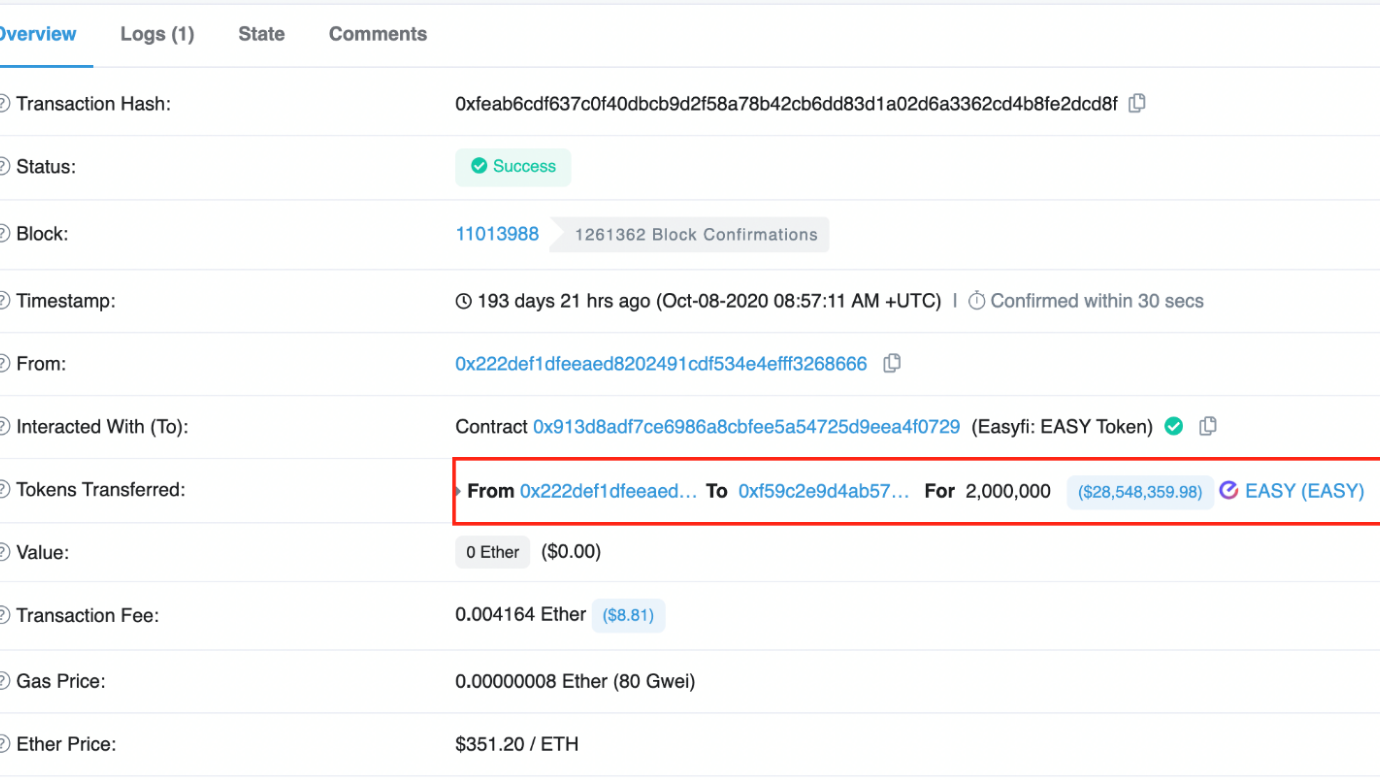

2.该中间地址分别像两个受害者地址(0x0c08d0fe35515f191fc8f0811cadcfc6b2615b7)

(0xf59c2e9d4ab5736a1813738e5aa5c3f5eaf94d9e)发送了2,700,000和2,000,000个 EASY���。

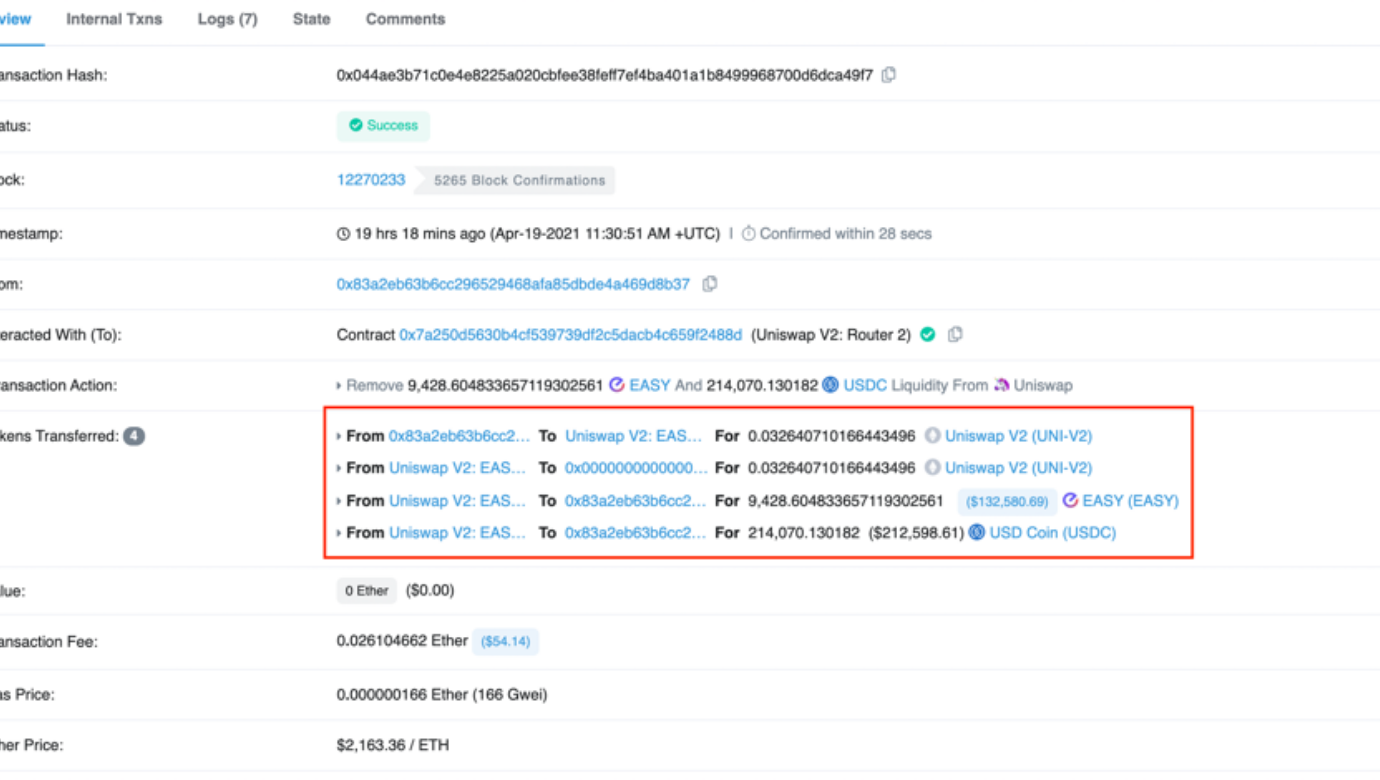

3.攻击者0x83a2eb63b6cc296529468afa85dbde4a469d8b37利用两受害者的账户向攻击者的账户分别转账了

1,035,555.826203866010956193和1,799,990个EASY��。交易的记录����。

在完成攻击获取到大量EASY数字资产后���,该攻击者接着在Uniswap中将EASY置换为USDC���。

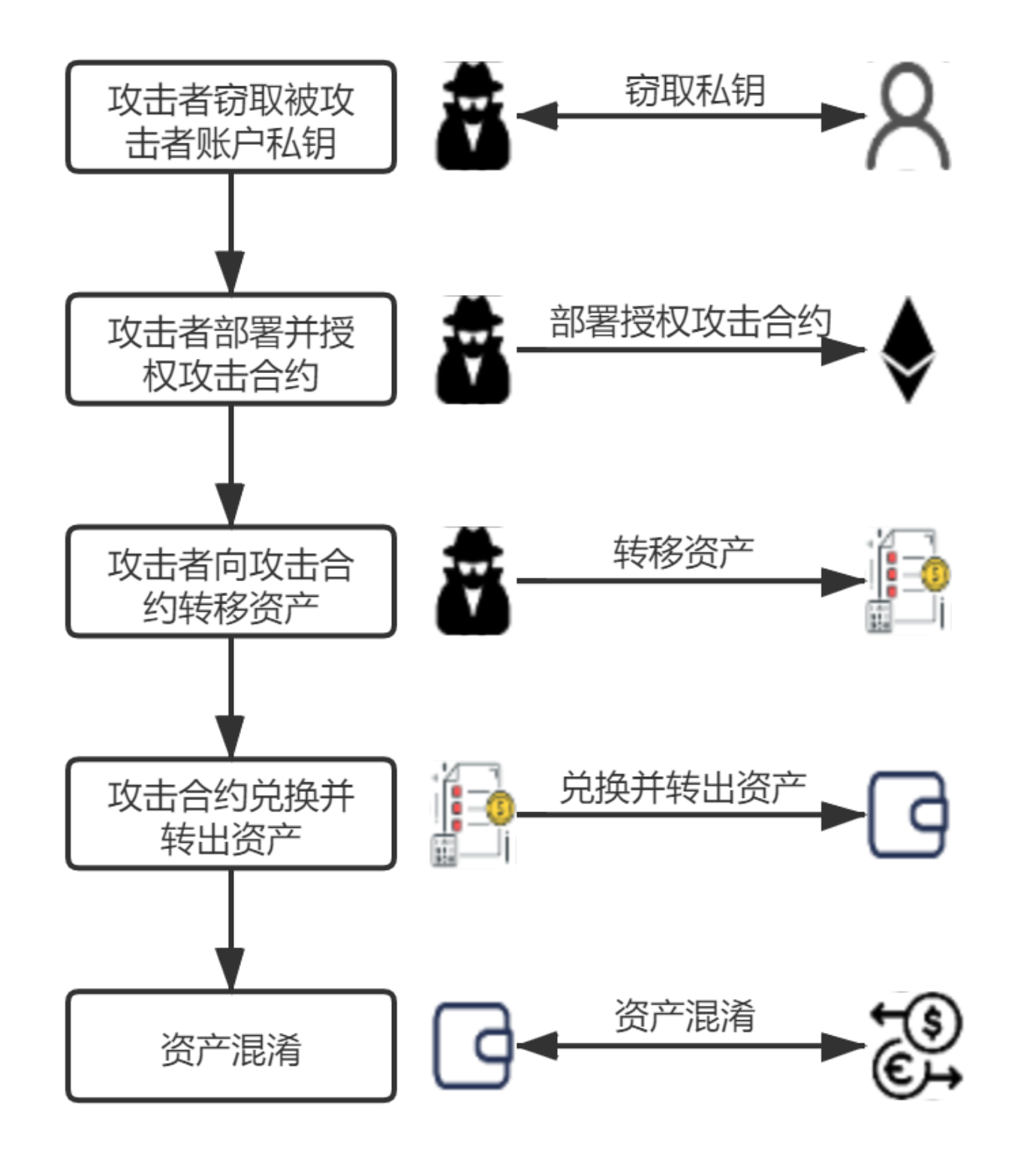

根据整个攻击过程的分析���,根本原因在于攻击者可以利用被攻击者的账户地址调用合约����,窃取受害者私钥授权合约执行并向攻击者地

址进行大额数字资产的转账

安全防范

1��、不要随意执行来历不明的二维码和链接����;

2���、不要泄露自己任何的敏感信息���;

3��、不截屏或者拍照保存私钥或助记词���;

4����、不在不安全的环境下使用钱包或者导出私钥���、助记词��。